一、引言

在数字时代,网络隐私和安全已成为用户最为关注的核心议题之一。虚拟私人网络(VPN)作为保护在线活动、实现数据加密和突破地域限制的有效工具,已成为许多个人和企业的必备选择。然而,VPN的实际性能、安全强度以及连接稳定性,并不完全取决于VPN服务商的品牌,而是很大程度上取决于其底层构建的“VPN协议”。鉴于不同的 VPN 服务提供商可能会采用不同的协议,这自然引出了一个关键问题:哪个协议才是最适合您的?本文旨在对目前主流且广受认可的三大协议:OpenVPN、WireGuard 和 IKEv2,进行一次全面而深入的技术对比分析,帮助您找到最契合您的网络安全和性能需求的协议。

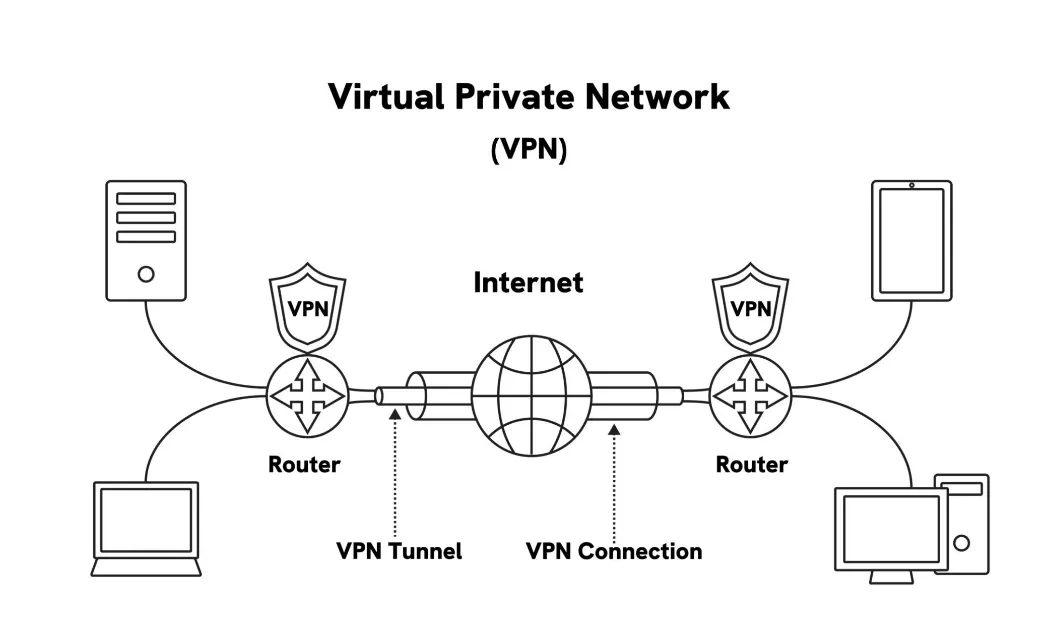

二、 什么是 VPN 协议

1 定义与功能

VPN 协议本质上是定义了隧道如何建立、数据如何封装和加密的规则集。它决定了您的在线流量在设备和 VPN 服务器之间移动的方式。VPN 提供商利用这些协议来为用户构建稳定、高速且安全的连接环境。通常,每种协议的设计都有其侧重点,例如某些协议追求极致的兼容性与高速,而另一些则专注于强大加密和移动网络下的连接稳定性。

2 VPN 协议的本质作用

VPN 协议的本质作用集中体现在两个核心方面:

-

安全隧道(Tunneling)的建立:协议在您的设备和 VPN 服务器之间创建一个虚拟的、加密的“隧道”,确保所有通过该路径传输的数据都不会在明文状态下暴露给中间人。

-

数据加密(Encryption)的实现:协议使用复杂的加密算法(如 AES 或 ChaCha20)对数据进行加扰,即使数据包被拦截,攻击者也无法读取其真实内容。

通过高效地执行这两个步骤,VPN 协议最终实现了屏蔽真实 IP 地址的目的,极大地增强了用户的在线隐私和匿名性。

3 VPN 协议的分类体系

VPN 协议可以根据其工作的网络模型层级(OSI Model Layer)和技术核心进行分类,这有助于理解它们的设计理念和优缺点:

根据 OSI 层级分类

|

分类 |

OSI 模型层级 |

典型协议 |

特点 |

|

第二层(数据链路层)协议 |

L2 (Layer 2) |

PPTP, L2TP |

负责隧道化,但通常不提供加密,需要依赖额外的协议(如 IPsec)来保障安全性。 |

|

第三层(网络层)协议 |

L3 (Layer 3) |

IPsec (本身), WireGuard |

直接处理 IP 数据包,效率高,但穿透 NAT 和防火墙的能力可能受限。 |

|

第四层/应用层(传输层/应用层)协议 |

L4/L7 (Layer 4/7) |

OpenVPN, SSTP |

OpenVPN 可基于 TCP/UDP (L4) 运行,SSTP 基于 SSL/TLS (L7),通常具有强大的防火墙穿透能力。 |

根据技术核心分类

|

分类 |

技术核心 |

典型协议 |

描述 |

|

IPsec 家族 |

IKE 密钥交换和 IPsec 加密框架 |

IKEv2/IPsec, L2TP/IPsec |

依赖操作系统的原生支持,注重移动性和连接稳定性。 |

|

SSL/TLS 家族 |

基于成熟的互联网安全协议 |

OpenVPN, SSTP |

利用 HTTPS 流量的特点,提供强大的安全性和防火墙穿透能力。 |

|

现代轻量级协议 |

极简主义、原生内核集成 |

WireGuard |

采用最新的密码学原语,追求极致的速度和效率。 |

三、 VPN 协议平台兼容性分析

选择合适的 VPN 协议,除了考虑性能和安全外,其平台兼容性也是一个关键因素。不同的协议在主流操作系统上的原生支持程度有所不同。

|

协议名称 |

Windows |

macOS |

iOS |

Android |

Linux |

备注 |

|

OpenVPN |

第三方客户端 |

第三方客户端 |

第三方客户端 |

第三方客户端 |

原生或第三方 |

高度兼容,但需专用客户端。 |

|

WireGuard® |

第三方客户端 |

第三方客户端 |

第三方客户端 |

第三方客户端 |

原生支持 (部分新内核) |

新兴协议,依赖官方/第三方客户端。 |

|

IKEv2/IPsec |

原生支持 |

原生支持 |

原生支持 |

第三方客户端 |

第三方客户端 |

移动平台兼容性极佳,Win/Mac/iOS 原生支持。 |

|

SSTP |

原生支持 |

第三方客户端 |

不支持/有限 |

不支持/有限 |

不支持/有限 |

微软主导,主要在 Windows 上原生支持。 |

|

L2TP/IPsec |

原生支持 |

原生支持 |

原生支持 |

原生支持 |

第三方客户端 |

早期广泛兼容,但因双重封装导致速度较慢。 |

|

PPTP |

原生支持 |

原生支持 |

原生支持 |

原生支持 |

原生支持 |

兼容性广,但因安全性极低强烈不建议使用。 |

四、 主流 VPN 协议深度解析 (6种常见协议分析介绍)

市场上有多种不同的 VPN 协议,以下是六种行业内较流行协议的分析与介绍:

1 OpenVPN

-

【隧道构建过程】

用户数据 -> IPsec (加密/封装) -> IKEv2 (密钥交换/验证) -> MOBIKE (移动性) -> UDP 传输 -> VPN 服务器

<--------------- 快速密钥交换和高移动性隧道 ---------------

-

背景与地位:OpenVPN 是一种热门且高度安全的开源协议,因其可靠性和极高的可配置性,长期以来一直是许多顶级 VPN 提供商的首选。

-

技术特点: * 控制平面与数据平面分离: OpenVPN 使用 TLS/SSL 协议进行控制通道(即密钥交换和身份验证),通常采用 AES-256 等行业标准加密算法。

-

多端口/多协议支持: 它可以灵活地运行在 TCP (传输控制协议) 或 UDP (用户数据报协议) 上。

-

TCP 模式(高可靠性):通过三次握手确保数据包的顺序和完整传输,在不可靠的网络环境中提供极高的稳定性,并因其与常见网页流量的相似性,常用于端口 443 以绕过防火墙。

-

UDP 模式(高性能):专注于更快的数据传输速度,牺牲了部分数据完整性检查,以实现低延迟,适用于流媒体和游戏。

-

优缺点:

-

优点:开放源码(代码公开,易于审计)、多功能性(可搭配多种加密算法,高度灵活的安全配置)、高安全性、优秀防火墙穿透能力。

-

缺点:协议较为老旧,代码库庞大(约数十万行,增加了潜在攻击面),且在现代系统上运行时可能占用较多 CPU 资源。

-

最佳用途: 当您需要顶级安全和高度可靠性时(例如在公共 Wi-Fi 上处理银行事务、远程登录公司敏感数据库),OpenVPN 是最稳妥的选择。

2 IKEv2/IPsec

-

【隧道构建过程】

用户数据 -> IPsec (加密/封装) -> IKEv2 (密钥交换/验证) -> MOBIKE (移动性) -> UDP 传输 -> VPN 服务器

-

背景与地位:IKEv2 (Internet Key Exchange version 2) 协议由微软(Microsoft)和思科(Cisco)共同开发,它通常与 IPsec (互联网协议安全) 隧道技术结合使用,是 IPsec 工具箱中用于密钥交换和身份验证的部分。

-

技术特点:

-

IPsec 两阶段协商:IKEv2 负责阶段一(建立 IKE 安全关联,SA)和阶段二(建立 IPsec SA),使用 Diffie-Hellman 密钥交换实现完美前向保密性(PFS)。IPsec 通常使用 ESP(Encapsulating Security Payload)协议进行数据加密和认证。

-

原生支持与高效率:建立连接速度极快,且原生支持许多移动设备。其核心是强大的加密和验证能力。

-

MOBIKE 协议:协议包含 **MOBIKE(Mobility and Multihoming)**技术,允许客户端在切换网络(如从 Wi-Fi 切换到移动数据)时,在不中断连接的情况下更换 IP 地址。

-

优缺点:

-

优点:超高稳定性(MOBIKE 保证连接不中断)、安全性高(利用成熟的 IPsec 框架)、连接速度快(原生集成减少资源消耗)。

-

缺点: 兼容性有限(虽然对移动设备友好,但在某些非 Windows 或 Apple 操作系统上可能需要第三方软件或复杂配置),且并非完全开源,存在信任疑虑。

-

最佳用途:它是移动设备用户的理想选择,能提供可靠连接和高速在线服务。

3 WireGuard®

-

【隧道构建过程】

用户数据 -> ChaCha20 加密/简洁封装 -> 公钥握手 (Curve25519) -> UDP 传输 -> VPN 服务器

<------------------ 极简、高性能的隧道 ------------------> -

背景与地位:WireGuard 是最新的协议,被誉为 VPN 行业的未来趋势。它以其革命性的简洁设计和极速性能迅速获得了广泛关注。

-

技术特点:* 现代密码学套件: 采用一套固定的、最新的加密原语,包括 ChaCha20-Poly1305(用于加密和认证)、Curve25519(用于密钥交换)和 BLAKE2s(用于哈希)。这种固定的选择避免了配置错误带来的安全风险。

-

极简代码库:核心代码仅由约 4000 行组成(比 OpenVPN 精简约 100 倍),极大地降低了攻击面,使得部署、审计和调试变得空前容易。

-

无状态连接:协议设计为无状态,所有密钥管理都基于公钥,简化了连接握手过程,实现了极快的连接和重连速度。

-

优缺点:

-

优点:极速性能(目前公认的最快 VPN 协议)、精简开源(易于审计和维护,高度安全)、低延迟、电池寿命友好。

-

缺点:仍被认为是实验性的,原始实现可能存在与 IP 地址分配相关的匿名性漏洞(需要 VPN 提供商通过定制解决方案,如 NordLynx,来解决),例如默认长时间保持用户 IP 地址分配记录。

-

最佳用途:适用于所有速度优先的场景,包括高清流媒体、在线竞技游戏、或下载大型文件。

4 SSTP (安全套接字隧道协议)

-

【隧道构建过程】

用户数据 -> PPP 封装 -> SSL/TLS 隧道 -> TCP 443 传输 (模仿 HTTPS) -> VPN 服务器

<------------------- 模仿 HTTPS 的隧道 -------------------> -

背景:由微软创建,是一种安全且功能强大的协议。

-

技术特点:* HTTPS 伪装: 协议在 TCP 端口 443 上运行,使用 SSL/TLS 2.0(与 HTTPS 相同的加密和端口),这使得 SSTP 流量看起来与常规的网页浏览(HTTPS)流量几乎一模一样。

-

出色的防火墙穿透:由于端口 443 在几乎所有网络中都是开放的,SSTP 具有极其优秀的防火墙和审查穿透能力。

-

安全性:继承了 SSL/TLS 的安全性,可支持 AES-256 加密。

-

优缺点:

-

优点:安全性高(基于成熟的 SSL/TLS 协议)、可绕过大多数防火墙和网络审查。

-

缺点:由微软所有,其专有性限制了独立安全审计,因此存在后门的潜在疑虑(尽管目前尚未证实)。

-

最佳用途:对于 Windows 用户而言是一个方便的选择,尤其适用于需要穿越严格网络限制(如学校、办公室或受审查的国家/地区)的场景。

5 L2TP/IPsec (第二层隧道协议)

-

【隧道构建过程】

用户数据 -> L2TP 封装 (第一层) -> IPsec 封装/加密 (第二层) -> UDP 传输 -> VPN 服务器

<------------------- 双重封装的隧道 -------------------> -

背景:L2TP (Layer 2 Tunneling Protocol) 是一种隧道协议,由思科的 L2F 和微软的 PPTP 协议结合而成。它本身不提供加密和隐私保护,因此它必须依赖 IPsec 技术来加密和确保私密性。

-

技术特点:* 双重封装: L2TP 首先将原始数据包封装起来(第一层),然后 IPsec 再对整个 L2TP 数据包进行加密和再次封装(第二层),这就是所谓的双重封装(Double Encapsulation)。

-

安全性:虽然 L2TP 本身不安全,但通过强制使用 IPsec,它能够提供 AES-256 等强大的加密保护。

-

协议开销大:双重封装导致数据包头变大,增加了传输的额外负担(Overhead),影响了传输效率。

-

优缺点:

-

优点:安全性可配置(依赖 IPsec 框架)、广泛可用(几乎所有操作系统都原生支持)。

-

缺点: 速度慢(双重封装效率低下)、难以绕过防火墙(使用固定 UDP 端口 1701、500、4500,容易被封锁)。

-

最佳用途:适用于安全在线购物和银行操作,或连接多个公司分支机构,但其速度是主要瓶颈。

6 PPTP (点对点隧道协议)

-

【隧道构建过程】

用户数据 -> PPTP 封装 -> MPPE-128 加密 (弱加密) -> TCP 传输 -> VPN 服务器

<-------------------- 过时且不安全的隧道 --------------------> -

背景:创建于 1999 年,是第一个广泛使用的 VPN 协议。

-

技术特点:* 依赖 TCP 1723: 使用 TCP 端口 1723 建立隧道连接,并使用 GRE(Generic Routing Encapsulation)协议封装数据。

-

弱加密:使用 MPPE-128(Microsoft Point-to-Point Encryption 128-bit)进行数据加密,并使用 MS-CHAPv2 进行身份验证。MPPE 存在已知的弱点,且 MS-CHAPv2 已被证明容易被离线破解。

-

速度快但无保障: 由于加密和封装机制简单,协议运行效率高,速度快,但代价是极低的安全保证。

-

优缺点:

-

优点:速度快(运行非常有效率)、高度兼容(基本上所有操作系统和设备都支持,设置简单)。

-

缺点:极其不安全(加密和身份验证机制均存在已知漏洞,已被美国国家安全局破解)、容易被防火墙封锁。

-

最佳用途:鉴于其安全缺陷,仅建议用于流媒体或测试连接(如果速度是唯一考虑因素),对于其他任何涉及隐私和安全的用途,都应使用更高级的 VPN 协议。

五、 OpenVPN vs WireGuard vs IKEv2 深度对比分析 (Comparison)

|

特性 |

OpenVPN |

WireGuard |

IKEv2/IPsec |

详细说明 |

|

速度 |

快速 |

非常快 |

快速 |

WireGuard 因其精简设计和高性能加密技术而遥遥领先。IKEv2 因 CPU 占用少通常比 OpenVPN 快。 |

|

加密能力 |

AES-256-GCM 等(非常强) |

ChaCha20(非常强) |

AES-256(非常强) |

三者都使用业界领先的加密技术,但 WireGuard 使用更现代的密码学原语。 |

|

完美前向保密性 (PFS) |

是 |

是 |

是 |

确保即使密钥被泄露,历史会话数据也不会被解密。三者均支持。 |

|

移动性表现 |

良好 |

优秀 |

优秀 |

IKEv2/IPsec 和 WireGuard 在网络切换(如 Wi-Fi 到 4G)时都能保持连接不断。 |

|

稳定性 |

非常好 |

非常好 |

非常好 |

OpenVPN (TCP) 在数据完整性方面表现出色;IKEv2 和 WireGuard 在重新连接速度上更胜一筹。 |

|

代码量/审计性 |

大(开源) |

极小(开源) |

中等(专有/思科) |

代码量极小的 WireGuard 理论上更容易被审计,确保安全性。 |

关键差异分析深化:

-

速度与效率:WireGuard 的核心优势在于其极简的代码和高效的内核集成,这使其在连接/重新连接时间上具有压倒性优势,并显著减少了 CPU 占用。IKEv2/IPsec 之所以通常比 OpenVPN 快,主要也是因为它在操作系统中原生实现,减少了资源消耗。

-

安全与审计透明度:OpenVPN 和 WireGuard 都是开源的,其代码的透明度是其安全性的重要保障,这使得它们比 IKEv2 等专有协议更加值得信赖。OpenVPN 凭借其数十年的安全运行经验,被许多专家推荐为成熟度最高的安全协议。

-

稳定性与移动性:IKEv2/IPsec 凭借其独特的 MOBIKE(Mobility and Multihoming)技术,是处理网络切换场景的最佳解决方案,它能在用户的 IP 地址发生变化时无缝维持 VPN 隧道,这是移动用户最看重的特性。

六、 总结与选择建议

总结而言,并没有一个适用于所有场景的“完美”VPN 协议。最佳选择完全取决于您的具体需求、您所使用的设备以及您在互联网上的活动。

-

追求极致安全和通用性:推荐 OpenVPN。它是久经考验、配置灵活且在所有平台上都得到广泛支持的行业标准。

-

追求极速和轻量化:推荐 WireGuard(或基于其定制的协议,如 NordLynx)。它在性能上设立了新标杆,是流媒体和在线游戏爱好者的理想选择。

-

重度移动用户(频繁切换网络):推荐 IKEv2/IPsec。它在移动设备上提供了无与伦比的连接稳定性和可靠性。

VPN 服务商通常会提供协议自动配置功能,但了解它们之间的技术差异,将帮助您在特定场景下手动做出最明智的选择,从而优化您的网络体验。

七、 常见问题解答 (FAQ)

最好的 VPN 协议是什么?

没有“最好”的协议,只有“最适合”您需求的协议。如果您优先考虑速度(例如游戏或下载),那么 WireGuard 是最好的。如果您在公共 Wi-Fi 上处理高度敏感的银行事务,那么安全性最高的 OpenVPN 则是最佳选择。

哪种 VPN 协议最快?

WireGuard 被公认为是目前速度最快的 VPN 协议。其极简的代码和高效的数据处理方式,不仅提供了更快的连接/重新连接时间,还有助于延长移动设备的电池寿命。IKEv2/IPsec 也是一种非常快速的协议,因为它比 OpenVPN 占用更少的 CPU 资源。

哪种 VPN 协议最安全?

许多 VPN 专家推荐 OpenVPN 作为最安全的协议。这得益于其开放源码带来的透明性以及其默认使用 256 位加密并支持多种成熟加密技术的特性。

哪种 VPN 协议最稳定?

IKEv2/IPsec 被认为是最稳定的 VPN 协议,特别是在移动环境中。它允许用户在不同网络类型之间切换(例如从 Wi-Fi 切换到 4G)时,仍能保持强大的、不中断的安全连接。

哪种 VPN 协议适用于游戏?

玩网络游戏时,速度和低延迟是核心要求。最适合游戏的是能够最大化数据输送量的协议。这里最好的选择是基于 WireGuard 协议定制的 NordLynx 等变体,它在提供最快 VPN 速度的同时,不影响安全性和稳定性。

哪种 VPN 协议兼容性较好?

作为一种成熟的开源协议,OpenVPN 提供了最高的通用性,几乎可以被所有平台(从桌面设备到移动设备)支持。IKEv2 也与大多数主流移动平台兼容。如果您使用的是 Windows 设备,SSTP 也是一个不错的回避网络限制的方案。